Trong bối cảnh công nghệ di động ngày càng phát triển, việc đảm bảo an toàn cho thiết bị Android là điều vô cùng quan trọng. Google vừa phát hành bản cập nhật bảo mật tháng 9/2025, xử lý 120 lỗ hổng bảo mật, trong đó có hai lỗ hổng zero-day nghiêm trọng đang bị tin tặc khai thác trong thực tế. Đây là bản cập nhật lớn nhất trong năm, nhấn mạnh tầm quan trọng của việc cập nhật thiết bị ngay lập tức để bảo vệ dữ liệu cá nhân và quyền riêng tư. MobileWorld sẽ tổng hợp chi tiết về các lỗ hổng này, tác động của chúng, và cách bạn có thể bảo vệ thiết bị Android của mình trước các mối đe dọa.

Tổng quan về bản cập nhật bảo mật tháng 9/2025

Bản cập nhật bảo mật tháng 9/2025 của Google áp dụng cho các thiết bị chạy Android 13, 14, 15 và 16, với hai mức vá bảo mật: 2025-09-01 và 2025-09-05. Các mức vá này cho phép các nhà sản xuất thiết bị Android (OEM) như Samsung, OnePlus, hay Xiaomi linh hoạt xử lý các lỗ hổng tương tự trên các thiết bị của họ. Tuy nhiên, hơn một tỷ thiết bị Android chạy phiên bản cũ (Android 12 trở xuống) sẽ không nhận được bản cập nhật này, khiến chúng dễ bị tấn công.

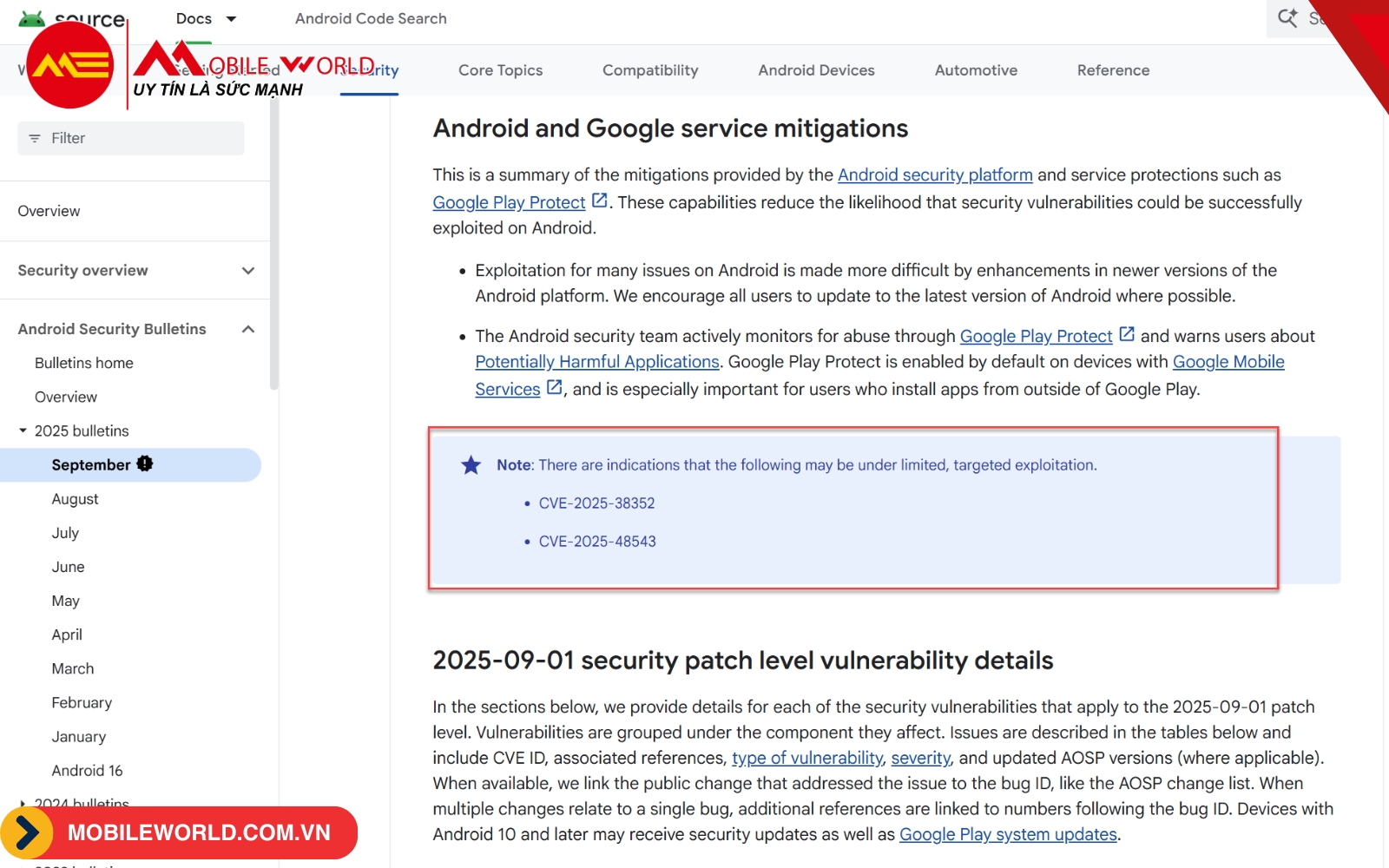

Trong số 120 lỗ hổng được vá, hai lỗ hổng zero-day (CVE-2025-38352 và CVE-2025-48543) được xác nhận đang bị khai thác trong các cuộc tấn công có mục tiêu. Ngoài ra, bản cập nhật còn xử lý bốn lỗ hổng nghiêm trọng khác và hàng loạt vấn đề bảo mật mức cao liên quan đến các thành phần từ Qualcomm, ARM, MediaTek, và Imagination Technologies. Các lỗ hổng này ảnh hưởng đến nhiều thành phần cốt lõi của hệ điều hành, từ Linux Kernel, Android Runtime, đến các chip xử lý và cảm biến hình ảnh.

Hai lỗ hổng zero-day đang bị khai thác

CVE-2025-38352: Lỗ hổng trong Linux Kernel

- Mô tả: Đây là một lỗ hổng race condition trong hệ thống con thời gian của Linux Kernel, cho phép kẻ tấn công cục bộ leo thang đặc quyền (elevation of privilege - EoP) mà không cần tương tác từ người dùng. Một ứng dụng độc hại hoặc shell có thể khai thác lỗ hổng này để giành quyền truy cập cao hơn, vượt qua các giới hạn bảo mật của hệ thống.

- Mức độ nghiêm trọng: Cao (CVSS 7.4).

- Tác động: Lỗ hổng này có thể gây ra tình trạng từ chối dịch vụ (denial of service), leo thang đặc quyền, hoặc thậm chí làm sập thiết bị Android chưa được vá. Google xác nhận có dấu hiệu khai thác hạn chế và có mục tiêu trong thực tế.

- Lưu ý: Lỗ hổng được phát hiện trong Linux Kernel vào tháng 7/2025 và đã được vá. Tuy nhiên, việc nó bị khai thác trên Android nhấn mạnh mức độ nguy hiểm.

CVE-2025-48543: Lỗ hổng trong Android Runtime

- Mô tả: Lỗ hổng này nằm trong Android Runtime (ART), thành phần chịu trách nhiệm chạy ứng dụng bằng cách chuyển đổi mã lệnh thành mã máy. Kẻ tấn công có thể khai thác để leo thang đặc quyền mà không cần quyền thực thi bổ sung hay tương tác người dùng.

- Mức độ nghiêm trọng: Cao, dù chưa có đánh giá CVSS cụ thể.

- Tác động: Một ứng dụng độc hại có thể vượt qua sandbox bảo mật của Android, truy cập vào các chức năng hệ thống cao cấp, gây rủi ro nghiêm trọng cho dữ liệu và quyền riêng tư của người dùng.

Google không tiết lộ chi tiết về cách thức hoặc đối tượng của các cuộc tấn công, nhưng theo các nguồn tin từ Hong Kong CERT, có khả năng các lỗ hổng này bị khai thác bởi các công ty phát triển phần mềm gián điệp (surveillanceware).

Các lỗ hổng nghiêm trọng khác

Bên cạnh hai zero-day, Google đã vá bốn lỗ hổng nghiêm trọng khác, bao gồm:

- CVE-2025-48539: Lỗ hổng thực thi mã từ xa trong thành phần System của Android, cho phép kẻ tấn công trong phạm vi gần (qua Wi-Fi, Bluetooth, hoặc NFC) thực thi mã tùy ý mà không cần quyền đặc biệt hay tương tác người dùng. Lỗ hổng này được đánh giá là “có khả năng lây lan” (wormable), nghĩa là nó có thể tự động phát tán giữa các thiết bị trong môi trường đông đúc.

- CVE-2025-21450: Lỗ hổng nghiêm trọng (CVSS 9.1) trong hệ thống điều khiển GPS của Qualcomm, ảnh hưởng đến các thiết bị sử dụng chip Snapdragon.

- CVE-2025-21483: Vấn đề trong ngăn xếp dữ liệu mạng của Qualcomm, có thể bị khai thác để gây rủi ro bảo mật.

- CVE-2025-27034: Lỗ hổng trong bộ xử lý cuộc gọi đa chế độ của Qualcomm, ảnh hưởng đến nhiều thiết bị Android.

Ngoài ra, bản cập nhật còn sửa 27 lỗ hổng trong các thành phần của Qualcomm, 10 lỗ hổng trong GPU PowerVR của Imagination Technologies, và nhiều lỗ hổng mức cao liên quan đến cảm biến hình ảnh và các thành phần từ ARM và MediaTek.

Thiết bị nào được cập nhật và thời gian triển khai

- Google Pixel: Các thiết bị Pixel từ Pixel 8 trở lên sẽ nhận bản cập nhật ngay lập tức qua Google Play System Updates. Google cam kết hỗ trợ 7 năm cập nhật hệ điều hành và bảo mật cho các dòng Pixel mới.

- Các OEM khác: Các nhà sản xuất như Samsung, Motorola, OnePlus, Xiaomi, và Nothing sẽ nhận mã vá trong vòng 48 giờ. Tuy nhiên, thời gian triển khai phụ thuộc vào lịch trình của từng hãng, thường kéo dài vài tuần. Samsung đã tích hợp bản vá này vào One UI 8 Beta cho một số thiết bị Galaxy.

- Thiết bị cũ: Khoảng 25,3% thiết bị Android (hơn 1 tỷ thiết bị) không còn nhận cập nhật bảo mật do đã hết thời gian hỗ trợ. Những thiết bị này, đặc biệt chạy Android 12 trở xuống, dễ bị tấn công, và người dùng được khuyến cáo nâng cấp lên thiết bị mới.

Cách kiểm tra và cập nhật thiết bị Android

Để bảo vệ thiết bị, hãy kiểm tra và cài đặt bản cập nhật bảo mật mới nhất:

- Mở Cài đặt (Settings) trên thiết bị Android.

- Chuyển đến Hệ thống (System) > Cập nhật phần mềm (Software Update).

- Nhấn Kiểm tra cập nhật (Check for update) và làm theo hướng dẫn để tải về và cài đặt.

Kiểm tra mức vá bảo mật trong Cài đặt > Giới thiệu về điện thoại (About Phone). Nếu hiển thị 2025-09-01 hoặc 2025-09-05, thiết bị của bạn đã được vá.

Cách bảo vệ thiết bị Android khỏi tin tặc

Ngoài việc cập nhật phần mềm, bạn có thể áp dụng các biện pháp sau để tăng cường bảo mật:

- Kích hoạt Google Play Protect: Công cụ này quét ứng dụng để phát hiện mã độc. Đảm bảo bật trong Cài đặt > Bảo mật > Google Play Protect.

- Tải ứng dụng từ nguồn uy tín: Chỉ cài đặt ứng dụng từ Google Play Store hoặc các nguồn đáng tin cậy để tránh phần mềm độc hại.

- Cài đặt phần mềm antivirus: Các ứng dụng như Malwarebytes for Android cung cấp bảo vệ thời gian thực, phát hiện và ngăn chặn mã độc.

- Tránh nhấp liên kết đáng ngờ: Không mở liên kết hoặc tải tệp từ email, tin nhắn từ nguồn không rõ ràng.

- Nâng cấp thiết bị nếu cần: Nếu thiết bị không còn nhận cập nhật, hãy cân nhắc chuyển sang thiết bị mới như Google Pixel hoặc Samsung Galaxy để đảm bảo hỗ trợ dài hạn.

Kết luận

Bản cập nhật bảo mật tháng 9/2025 của Google là một bước tiến quan trọng trong việc bảo vệ người dùng Android trước các mối đe dọa ngày càng tinh vi. Với hai lỗ hổng zero-day đang bị khai thác và nhiều lỗ hổng nghiêm trọng khác, việc cập nhật thiết bị ngay lập tức là điều cần thiết để bảo vệ dữ liệu và quyền riêng tư. Đối với những người dùng thiết bị cũ không còn được hỗ trợ, việc nâng cấp lên thiết bị mới là giải pháp dài hạn để đảm bảo an toàn. MobileWorld khuyến khích bạn kiểm tra thiết bị ngay hôm nay và áp dụng các biện pháp bảo mật bổ sung để giữ an toàn trong thế giới số.

Xem thêm:

- Samsung One UI 8 chính thức ra mắt: Tất cả những gì bạn cần biết

- Cập nhật Android 16 QPR1 cho các dòng Pixel và bản vá sớm cho Pixel 10

Hãy theo dõi các bản tin khác của chúng tôi tại đây để cập nhật những thông tin công nghệ mới nhất, hữu ích nhất mỗi ngày.

Cửa hàng điện thoại MobileWorld (Mobileworld.com.vn) đã hoạt động hơn 10 năm, chuyên cung cấp các dòng điện thoại iPhone, Samsung, Google chính hãng, Fullbox, quốc tế, like new. Luôn được bảo hành đầy đủ với các gói bảo hành đa dạng.

MobileWorld hiện đã hợp tác cùng các ngân hàng, tổ chức tín dụng uy tín cung cấp gói trả góp 0% cho khách hàng.

- Địa chỉ: 692 Lê Hồng Phong, Phường Vườn Lài, Tp.HCM

- Hotline: 0965 28 79 89 (09:00 - 21:00)

- Email: support@mobileworld.com.vn